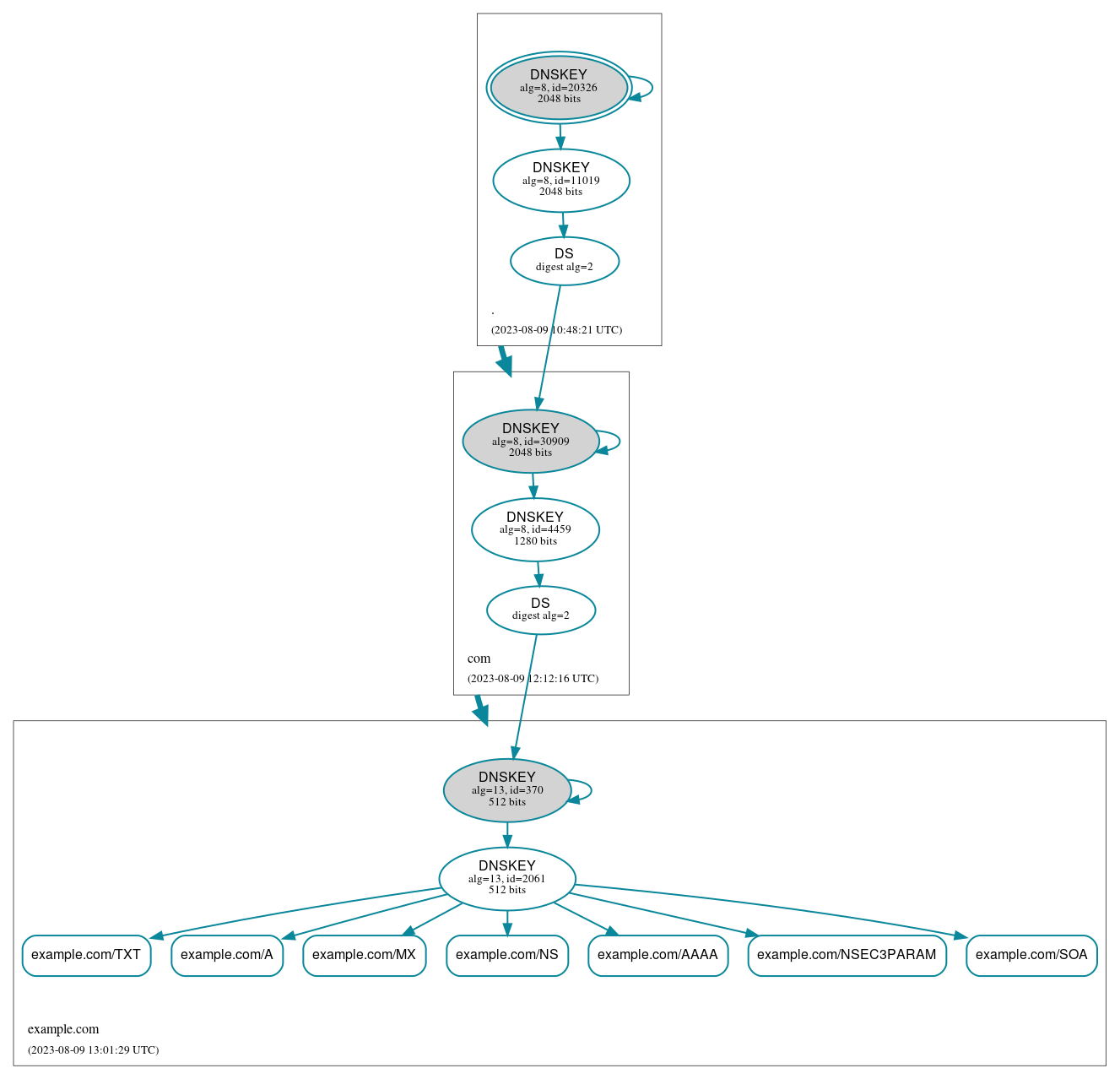

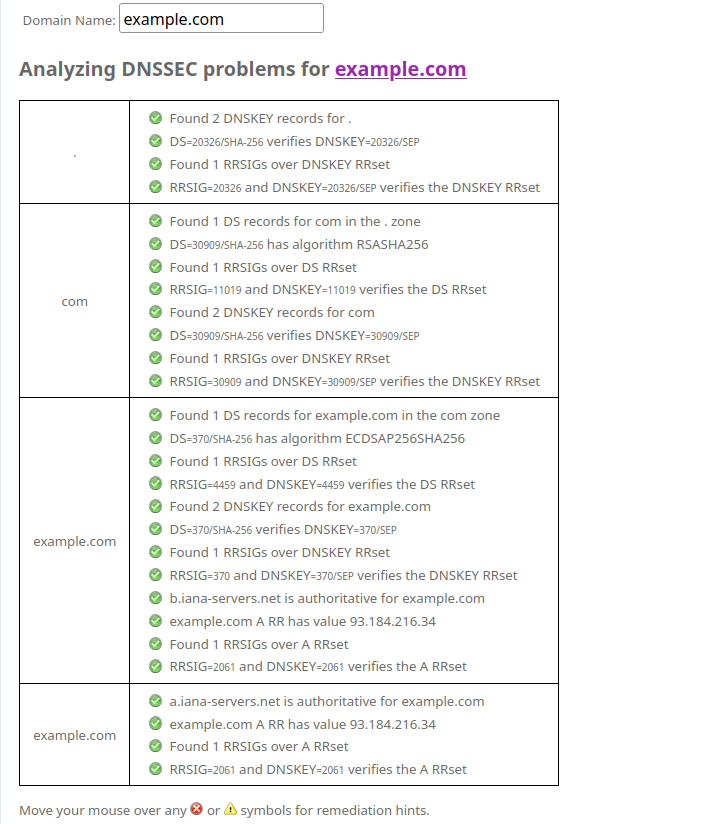

אלמנט חשוב במימוש DNSSEC הוא ביצוע בדיקות תקינות. קיימים אתרי אינטרנט המאפשרים ויזואליזציה של התוצאה. שני האתרים המובילים הם:

- https://dnsviz.net/ המציג את התוצאות בצורת עץ עם מקרא. אם יש בעיות כלשהן הן יסומנו באדום וצהוב (לפי החומרה):

- https://dnssec-analyzer.verisignlabs.com/ המציג את התוצאה בצורה טבלאית. גם כאן בעיות מודגשות בצבע. ניתן להגדיל את רמת הפירוט המוצגת בטבלה:

בדיקות DNSSEC ב- command line

סט פקודות "dig" הן המקובלות, הנוחות והנפוצות ביותר. ניתן להתקין dig על כל מעה"פ.

סט פקודות "drill" מיועד ספציפית לבדיקות DNSSEC ומיועד רק ל- Linux.

במערכת חלונות ניתן גם לבצע באמצעות Powershell.

דוגמאות:

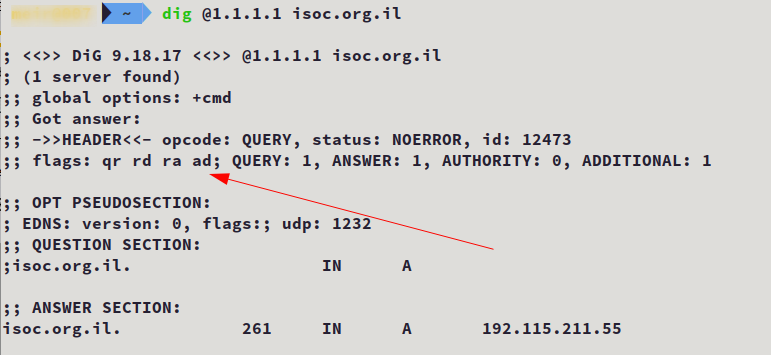

- תשאול רזולבר, למשל את Cloudflare (בכתובת 1.1.1.1) מהי כתובת ה- IP של דומיין org.il? כיוון שהרזולבר הזה מבצע ולידציה של DNSSEC הוא מציין שהתשובה מאומתת, ע"י הוספת דגל "ad" שמשמעותו "Authenticated Domain":

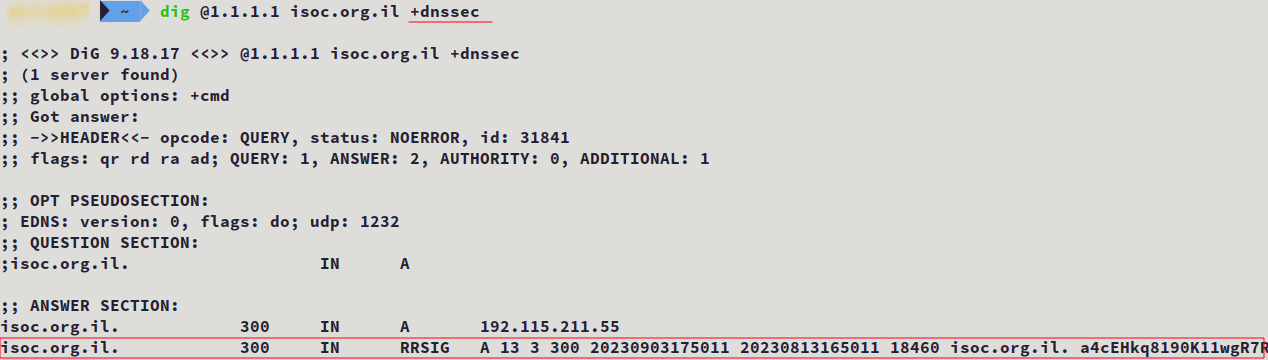

- אם נרצה לראות את החתימה עצמה, נוסיף +dnssec:

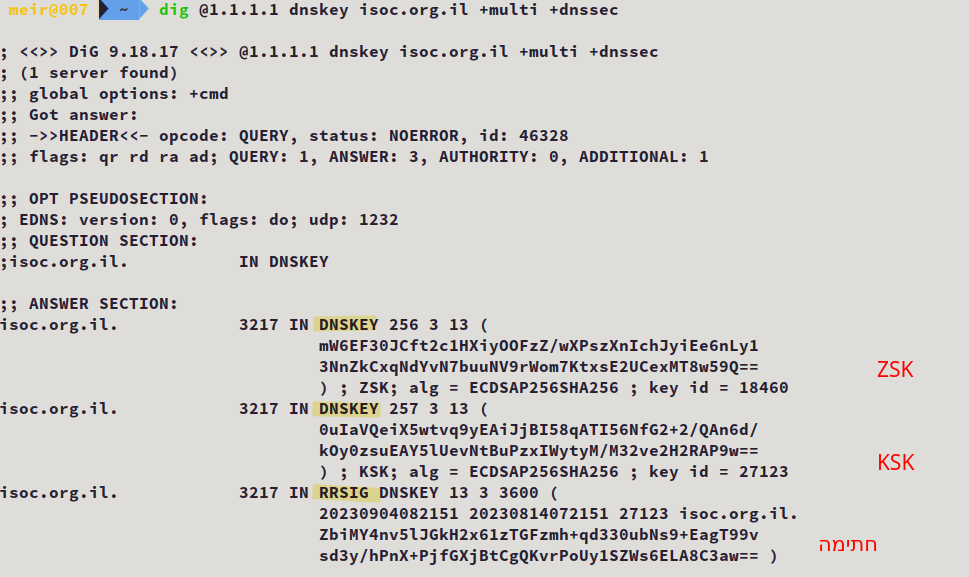

- אם נרצה לראות את המפתחות נבקש "dnskey" ובנוסף נציין +multi ע"מ לקבל את המידע בצורה קריאה:

- ושוב, אם נרצה לראות גם את החתימה של המפתחות נוסיף +dnssec:

ניתן לראות, על המפתחות חותם ה- KSK, מס' 27123, כמצופה.

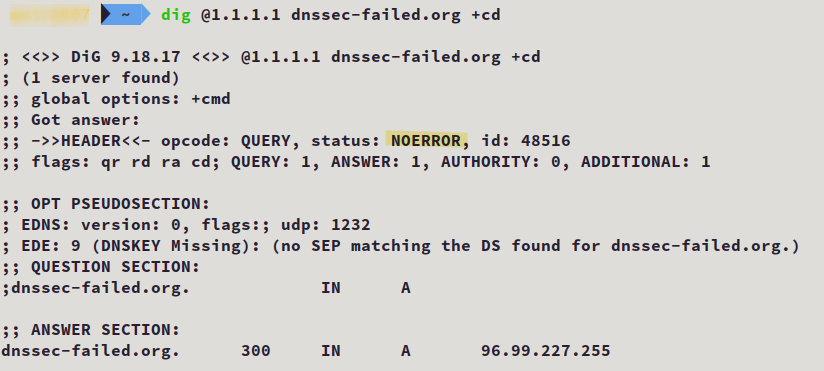

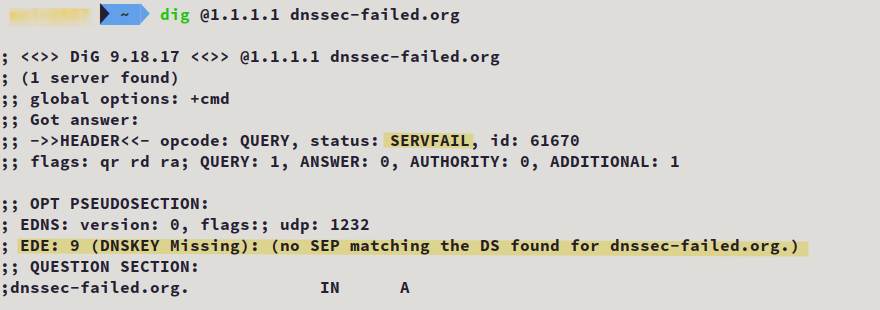

- כאשר יש בעיה באימות DNSSEC התשובה המוחזרת היא "SERVFAIL":

- ניתן לוודא שזו אכן בעיית DNSSEC ע"י הוספת דגל cd+ (קיצור של "Checking Disabled"). זוהי הוראה לא לנסות לאמת את החתימה