- פקודת חתימה ידנית

[root@signer]# ods-signer sign example.com

המשמעות של פקודה זו היא ביצוע חתימה על ה- example.com zone לפי המדיניות שהוגדרה לו.

כל הרשומות ייחתמו מחדש באמצעות המפתחות הקיימים.[root@signer]# ods-enforcer key list -v

Keys:

Zone: Keytype: State: Date of next transition: Size: Algorithm: CKA_ID: Repository: KeyTag:

example.com KSK active 2023-09-21 16:06:33 256 13 9f59cc70b1bca4b3b3 MyHSM 54814

example.com ZSK active 2023-09-21 16:06:33 256 13 b9b3af94bfcd1e8343 MyHSM 13275

- הצגת המפתחות המנוהלים במערכת

- הצגת מועדים מתוכננים לגלגול מפתחות ע"י התוכנה

[root@signer]# ods-enforcer rollover list

Keys:

Zone: Keytype: Rollover expected:

example.com KSK 2024-01-24 15:06:33

example.com ZSK 2023-09-21 16:06:33

[root@signer]# ods-enforcer zone list

Database set to: /var/opendnssec/kasp.db

Zones:

Zone: Policy: Next change: Signer Configuration:

example.com MyPolicy Thu Sep 21 16:06:33 2023 /var/opendnssec/signconf/example.com.xml

example.org MyPolicy Thu Sep 21 16:06:31 2023 /var/opendnssec/signconf/example.org.xml

- הצגת ה- zones המנוהלים במערכת

- גלגול ידני של מפתח

אם מסיבה כלשהי נדרש להחליף מפתח, לא לפי התזמון המתוכנן בתוכנת החתימה

בדוגמא להלן גלגלול ZSK:[root@signer]# ods-enforcer key rollover -z example.com -t ZSK

- ייצור רשומות DS

- אחרי כל גלגול של KSK יש לייצר רשומת DS מתאימה למפתח החדש:

[root@signer]# ods-enforcer key export -z example.com -e publish -t ksk -d

example.com. 3600 IN DS 61239 13 2 38C5B2DF51289DF7CE29CA33…

ולהעביר את התוצר שהתקבל, שהוא משהו כזה:

לגורם המתפעל את הרמה מעל.

במקרה של דומיין ישראלי, למשל x.co.il שנמצא תחת co.il יש להעביר את ה- DS למרשם הישראלי, המנוהל ע"י איגוד האינטרנט הישראלי. זה נעשה באמצעות הרשם המתפעל את הדומיין. - כעת יש ליידע את התוכנה, שה- DS החדש מתפרסם ברמה מעל. המשמעות היא שניתן להפסיק לחתום עם ה- KSK הישן

[root@signer]# ods-enforcer key ds-seen -z example.com –keytag 61239

- לבסוף יש ליידע את התוכנה לאחר שה- DS הישן הוסר מהרמה מעל.

יש להקפיד להסיר רשומות DS ישנות!

[root@signer]# ods-enforcer key ds-gone -z example.com –keytag 54814

- אחרי כל גלגול של KSK יש לייצר רשומת DS מתאימה למפתח החדש:

חלופה אפשרית לתוכנת OpenDNSSec היא כאמור שימוש בשרת ה- DNS עצמו, למשל BIND. תיעוד ניתן למצוא כאן:

מתוך התיעוד הנ"ל, חתימה על zone באמצעות BIND, נעשית בשרת DNS אחורי שמחזיק את ה- zone המדובר (למשל שרת המאסטר).

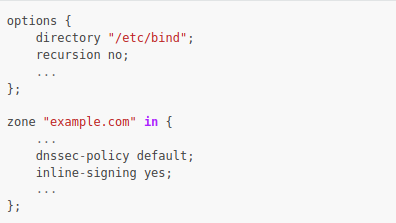

יש להגדיר בקובץ ההגדרות named.conf משהו כזה:

התג inline-signing מגדיר: כל שינוי ב- zone ייחתם מיידית.

החתימה תיעשה בהתאם להגדרות במדיניות הדיפולטיבית שמגיעה עם השרת. ניתן כמובן להגדיר ידנית מדיניות נוספת כפי שהוזכר קודם לכן .

מיקום ההגדרות הללו *בתוך* המקטע המגדיר את ה- zone הספציפי (במקרה זה example.com) משמעותו שרק הוא ייחתם. אפשר למקם את התגים האלה במקטע options הכללי, ולהחיל את החתימה על כל ה- zones המנוהלים ע"י השרת.